최근 통합 인증을 많이 사용하는데, 아직까지는 그래도 LDAP을 이용한 방화벽이나 네트워크 장비 SSO(Single-Sign-On)이 대세인것 다.

SAML도 지원하기도 시작했지만, 아직까지 많지는 않은것 같아,

LDAP 설정을 했는데, “Invalid username/password auth profile” 오류가 발생한 경우가 있다. 이는 설정 일부가 맞지 않아 발생하는 것이기 때문에 해당 부분을 수정해 줘야 하는데 전체적으로 구성을 살펴볼 필요가 있다.

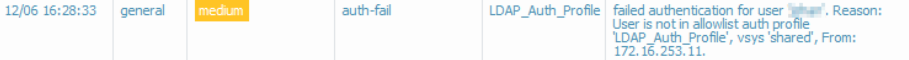

만약 LDAP 문제가 있다면 아래 오류 2가지를 볼 수 있다.

“Invalid username/password auth profile”

“User is not in allowlist auth profile”

그렇다면 먼저 LDAP 구성 상태를 확인해 봐야한다. LDAP 구성은 다음 메뉴에서 확인이 가능하다.

Device -> Server Profiles -> LDAP

위 설정에서 주의깊게 볼 부분은 다음과 같다.

1. LDAP 연동에 사용된 계정에 비밀번호가 맞는지

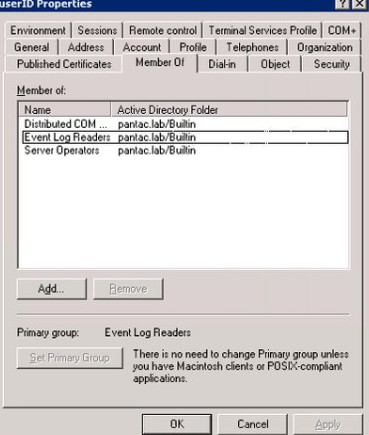

2. 연동에 사용된 계정에 LDAP 인증에 필요한 권한을 가지고 있는지

필요한 권한은 Event Log Reader, Distributed COM Users, Server Operators인데, 테스트를 위해서는 Administrator로 설정하고 테스트를 진행한다.

다음으로 살펴볼 부분은 LDAP server Profile 으로 우선 그룹 매핑 부분이다.

그룹 매핑을 통해 Paloalto에서 사용할 프로파일을 위해 유저 정보를 가져온다. 이 설정은 다음에서 확인이 가능하다.

Device -> User Identifacation -> Group Mapping Settings

Group Include List에서 전체 도메인 그룹인지 확인한다.

여기에서 전체를 허용해 준다고 하더라도 실제 모든 사용자가 접근이 가능한 것은 아니기 때문에 안심하기 바란다.

실제 인증된 사용자 정보를 가져오기 위해 프로파일 설정을 진행하는데, 여기에서는 LDAP에서 사용하는 필드명이다. 보통 유저 이름 필드를 가져오면 되는데, 기본값은 sAMAccountName 으로 설정하면 된다. 만약 다른 이름으로 구분하고자 한다면, 가능하지만, 기본값을 사용하길 추천한다. 설정 위치는 아래와 같다.

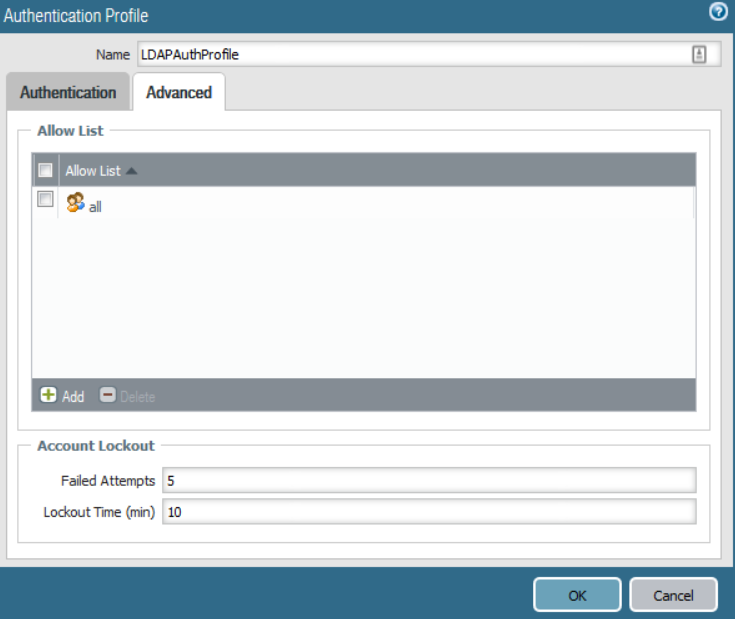

Device -> Authentication Profile

여기에서도 Advanced 탭에서 Allow List가 all인지 확인한다.

이 설정들이 LDAP 구성을 이루는 설정들이다.

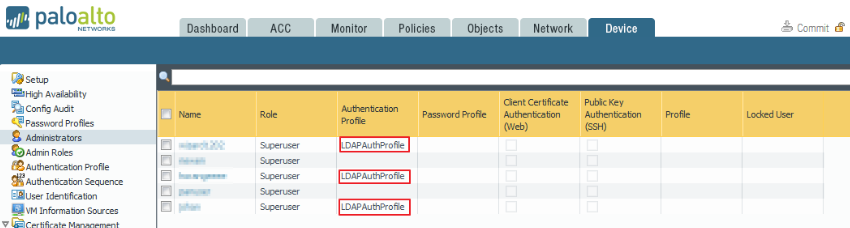

설정이 정상적이라면, 현재 설정된 프로파일(본 글 기준으로LDAPAuthProfile)이 설정되어 있는지 확인한다.

그리고 아래 계정들이 실제 장비 로그인이 가능한 계정 리스트이니, 장비 접속 계정을 관리할 때, 아래 계정들을 관리하면 된다.

'Etc' 카테고리의 다른 글

| Syslog level format [default priority] (0) | 2020.12.29 |

|---|---|

| png, 파워포인트 - 이미지 배경 투명하게 만들기 (0) | 2020.12.17 |

| Ontools - Hash, Unicode Convert, 한글 암호화 (0) | 2020.12.07 |

| WordPress - Facebook 공유시 OpenGraph 정보가 않보일때 (0) | 2020.12.03 |

| Port Channel And Teaming (0) | 2020.12.02 |