C++과 같이 메모리 포인터를 직접 관리해야하는 경우 메모리 스택을 오버플로우를 발생시켜 의도하지 않은 명령응 실행해 우리가 예제에서 많이본 메모장 계산기를 실행하여 보여주는 code Execution 공격이 가능하다. 네트워크 기능을 결합하몀 Remote code execution인데 이를 개발시점에 보완하는게 좋다.

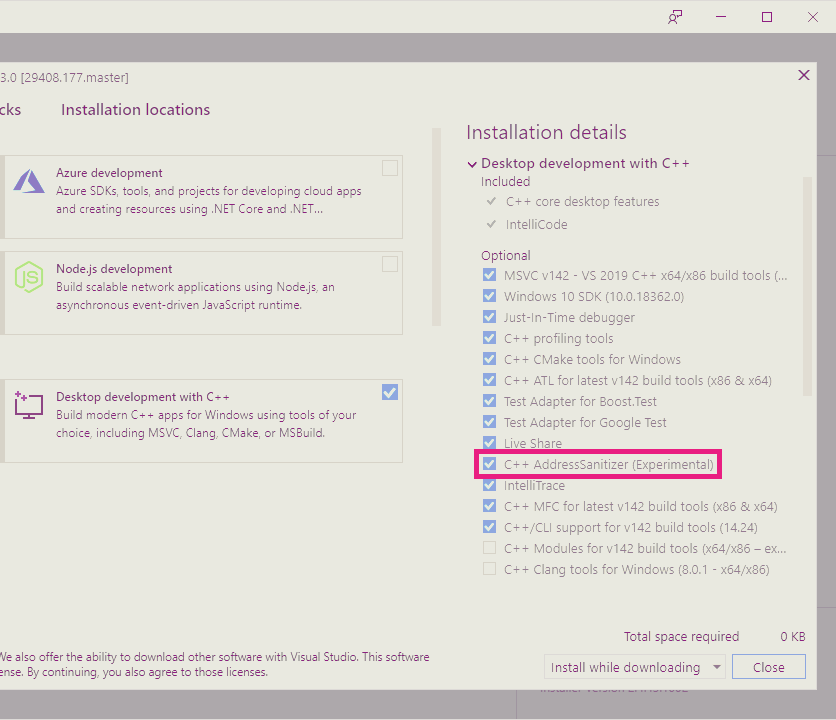

최근 Visual studio에 메모리 주소와 관련된 취약점을 확인해주는 AddressSanitizer가 추가되었다.

아래와 깉은 보안 위협에 도움을 줄 스 있으므로 C++개발한다면 우선 고려해보는게 좋겠다.

stack-use-after-scope

stack-buffer-overflow

stack-buffer-underflow

heap-buffer-overflow (no underflow)

heap-use-after-free

calloc-overflow

dynamic-stack-buffer-overflow (alloca)

global-overflow (C++ source code)

new-delete-type-mismatch

memcpy-param-overlap

allocation-size-too-big

invalid-aligned-alloc-alignment

use-after-poison

Intra-object-overflow

Initialization-order-fiasco

double-free

alloc-dealloc-mismatch

아래 원본글 링크를 같이보내니 자세한 내용은 아래 들을 참고하기 바란다.

https://devblogs.microsoft.com/cppblog/addresssanitizer-asan-for-windows-with-msvc/

AddressSanitizer (ASan) for Windows with MSVC | C++ Team Blog

⌚ This post was last updated on January 31st, 2020. We are pleased to announce AddressSanitizer (ASan) support for the MSVC toolset. ASan is a fast memory error detector that can find runtime memory issues such as use-after-free and perform out of boun

devblogs.microsoft.com

'Security' 카테고리의 다른 글

| Websecurify – 무료 웹 취약점 분석 도구 (0) | 2020.11.18 |

|---|---|

| Pantest - Recon-ng scanning for XSS vulnerabilities (0) | 2020.11.18 |

| SECURE DNS - What is best performance (0) | 2020.11.16 |

| Intel CPU bug Meltdown, Spectre Attack 이해와 Patch 방안 (0) | 2020.11.05 |

| 인프라 보안와 침해 대응의 방식 변화 (0) | 2020.11.05 |