Isaac(Hermetic)Wiper, HermeticWizard란

최근 보안 업체의 공개된 보고서에 따르면 Isaac Wiper관련 Hermetic이라는 멜웨어가 2월 23일 우크라이나 정부 기관의 DDoS 공격에 사용된 멜웨어로 알려졌는데요. 이 멜웨어는 아래와 같이 구성되어 있다.

HermeticWiper: 데이터를 손상하여 시스템을 작동하지 않게 합니다.

HermeticWizard: WMI 및 SMB를 통해 로컬 네트워크에 헤르메틱 위퍼 확산하는 용도

HermeticRansom: GO언어로 구성된 랜섬웨어알려진 내용에 따르면, HermeticWiper 은 IsaacWiper 비슷한 기능을 하는 쌍둥이로 보인다.

침투 경로

아직은 정확하게 어떻게 침투되었는지 알 수 없는 상태이나,

GPO를 이용해 내부 감염을 확산하는 용도로 이용되도록 구성되어 있어 공격자는 Active Directory에 최적화 되어 있다고 할 수 있다. 특히 확산 방식이 과거에 주로 사용되었던 방식을 사용하는 것으로 미루어 기존에 감염된 녀석을 이번 공격에 활용하였을 가능성이 크다.

확산 방식

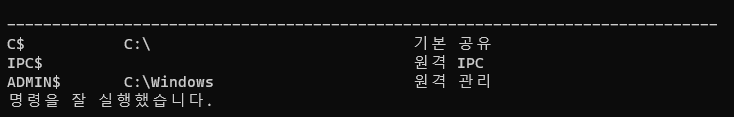

현재 알려진 방식을 따르면 기존 Windows공격에 주로 사용되었던 \\127.0.0.1\Admin$ 접근

WMI(Windows Management Instrumentation)를 통한, DCOM 연결 시도 및 파일 공유 등에 사용되는 SMB 연결 시도가 있다.

- ADMIN$ 로 접근하여 파일을 생성하려고 하고

- WMI를 이용하는, DCOM 연결 시도

- SMB 연결 시도

피해

파괴 목적을 두고 만들어진 프로그램으로 MBR 및 MFT등 부팅 및 파일 정보 테이블를 파괴하고,

그 외에도 프로그램 폴더 및 디스크 정보 와 유저 파일도 파괴하는 등 우크라이나 정부가 정상적으로 시스템을 사용하지 못하도록 하는 목적이 크다.

그후 우크라이나 정부 사이트의 DDoS 공격을 하고 본 멜웨어의 동작은 마무리 된다.

조치 방안

파괴형 멜웨어 인 만큼 사전에 사전에 탐지할 수 있도록 현재 공개된 IoC를 백신 및 EDR에 등록하고, 감염 확산 방지를 위해 주요 커맨드를 모니터링 하는 것이 좋겠다.

또 확산 방식에서 보듯이 Admin$ 나 WMI등을 사용하지 않는다면 비활성화 할 것을 추천한다.

그럼 한가지씩 알아보도록 하겠다.

헌팅

현재 공개된 IoC를 기반으로 헌팅을 진행하는 것이 최선으로 보인다.

912342F1C840A42F6B74132F8A7C4FFE7D40FB77 com.exe Win32/KillDisk.NCV HermeticWiper

61B25D11392172E587D8DA3045812A66C3385451 conhosts.exe Win32/KillDisk.NCV HermeticWiper

3C54C9A49A8DDCA02189FE15FEA52FE24F41A86F c9EEAF78C9A12.dat Win32/GenCBL.BSP HermeticWizard

F32D791EC9E6385A91B45942C230F52AFF1626DF cc2.exe WinGo/Filecoder.BK HermeticRansom

AD602039C6F0237D4A997D5640E92CE5E2B3BBA3 cl64.dll Win32/KillMBR.NHP IsaacWiper

736A4CFAD1ED83A6A0B75B0474D5E01A3A36F950 cld.dll Win32/KillMBR.NHQ IsaacWiper

E9B96E9B86FAD28D950CA428879168E0894D854F clean.exe Win32/KillMBR.NHP IsaacWiper

23873BF2670CF64C2440058130548D4E4DA412DD XqoYMlBX.exe Win32/RiskWare.RemoteAdmin.RemoteExec.AC Legitimate RemCom remote access tool모니터링

모니터링은 위 IoC와 함께 멜웨어서 사용한 Command Line내용을 토대로 진행하면 효율적일 것으로 보인다.

cmd /c start regsvr32 /s /i ..\\<filename> & start cmd /c \”ping localhost -n 7 & wevtutil cl System\”.

cmd.exe /Q /c move CSIDL_SYSTEM_DRIVE\temp\sys.tmp1 CSIDL_WINDOWS\policydefinitions\postgresql.exe 1> \\127.0.0.1\ADMIN$\__1636727589.6007507 2>&1위 내용을 기준으로,

1. \\127.0.0.1\ADMIN$\ 접근 하는 프로세스 모니터링

2. cmd /c start regsvr32 /s /i or cmd.exe /Q /c move를 사용하는 프로세스 모니터링

Yara Rule 방식으로 아래 올려두었으니 참고하면 좋을 듯하다.

asecurity/ukraine_hermetic.yara at main · allmnet/asecurity (github.com)

GitHub - allmnet/asecurity

Contribute to allmnet/asecurity development by creating an account on GitHub.

github.com

제거

멜웨어를 제거하는 방법은 파괴형 랜섬웨어이기 때문에 이미 걸린 이후에는 복구가 쉽지 않아 백업을 미리해두시는 게 최선일 것으로 보이므로, 최대한 백신 및 보안 장비를 통해 사전에 예방하고, 중요한 정보는 별도의 백업을 해두는 것을 추천한다.

참조

IsaacWiper and HermeticWizard: New wiper and worm targeting Ukraine | WeLiveSecurity

IsaacWiper and HermeticWizard: New wiper and worm targeting Ukraine | WeLiveSecurity

ESET researchers uncover IsaacWiper, a new wiper that attacks Ukrainian organizations and HermeticWizard, a worm spreading HermeticWiper in local networks.

www.welivesecurity.com

댓글로 추가 의견이나 정보를 알려주시면 수정 및 검토 하겠습니다.

'Security' 카테고리의 다른 글

| 간편하게 IP 숨기기/속이기, 우회 접속, 프록시 종류 (0) | 2022.03.27 |

|---|---|

| 러시아 - 우크라이나 사이버 DDoS 공격 IP 공개 (0) | 2022.03.18 |

| 윈도우 - SAM Database 란, SID 해석 (1) | 2022.03.14 |

| 윈도우 - 캐시 로그인과 생체 인증 (0) | 2022.03.14 |

| Tor를 이용하여 간단하게 IP 숨기기 방법 with Python (0) | 2022.03.13 |