Azure Sentinel을 이용해서 Log4J를 쉽게 탐지하거나 헌팅이 가능하다.

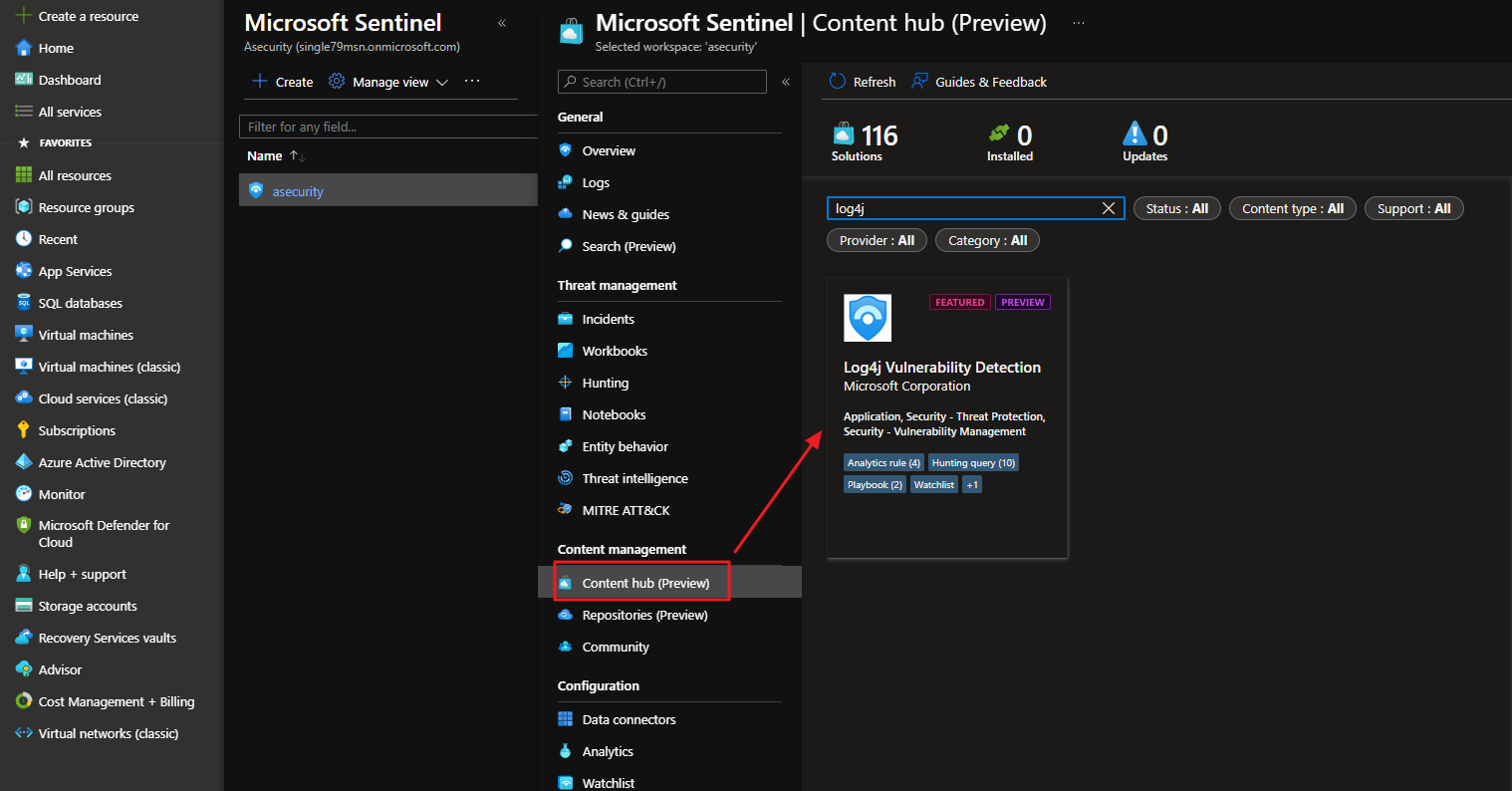

Azure 포탈을 열고 Cloud SIEM인 Sentinel을 실행하면, Content Hub(Preview)상태의 메뉴를 발견할 수 있는데, MS에서 Log4j를 보다 쉽게 대응하기 위해 만들어 놓은 Content를 Install 할 수 있다.

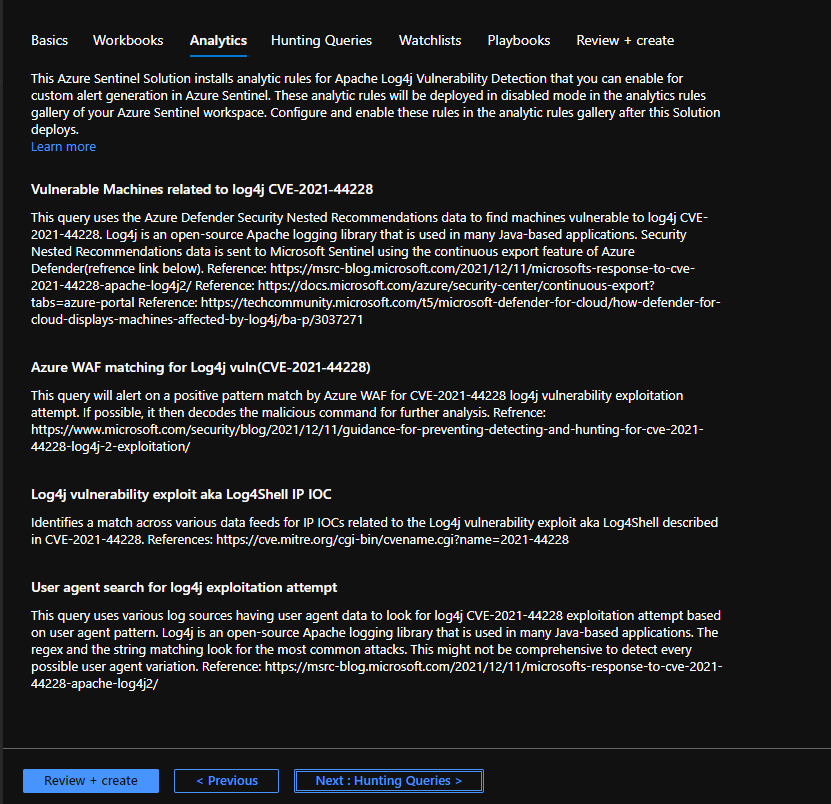

인스톨 과정은 Workbooks 부터 Analytic, Hunting Queries등 보안 분석에 필요한 탐지부터 대응 부분까지 담고 있는 종합팩이라고 할 수 있다.

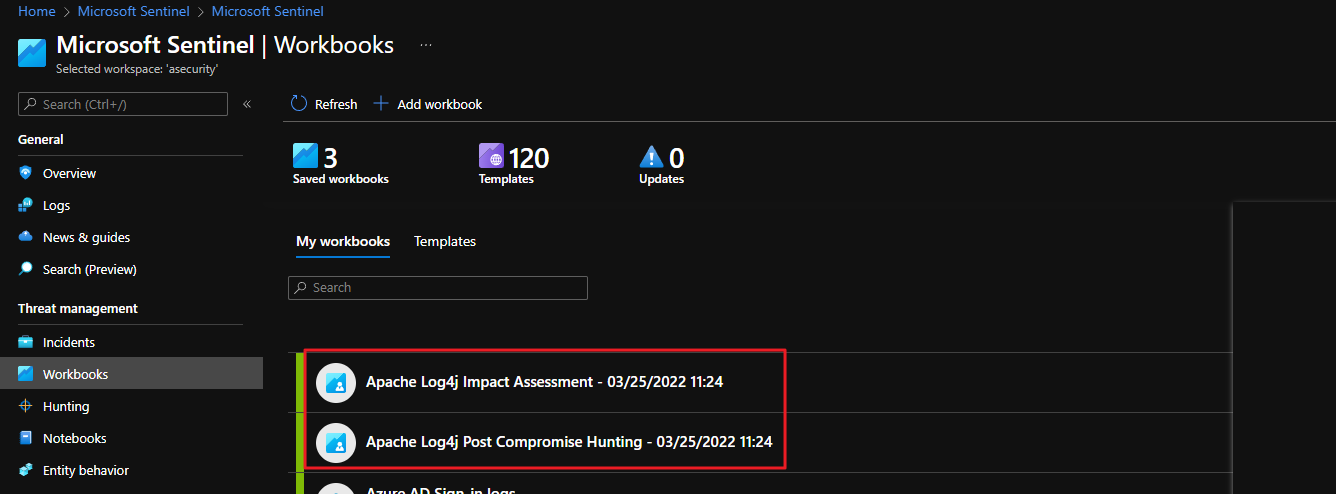

Create를 완료하고 Workbook에 들어오면, 2개의 Log4j 관련 Workbook이 생긴것을 알 수 있다.

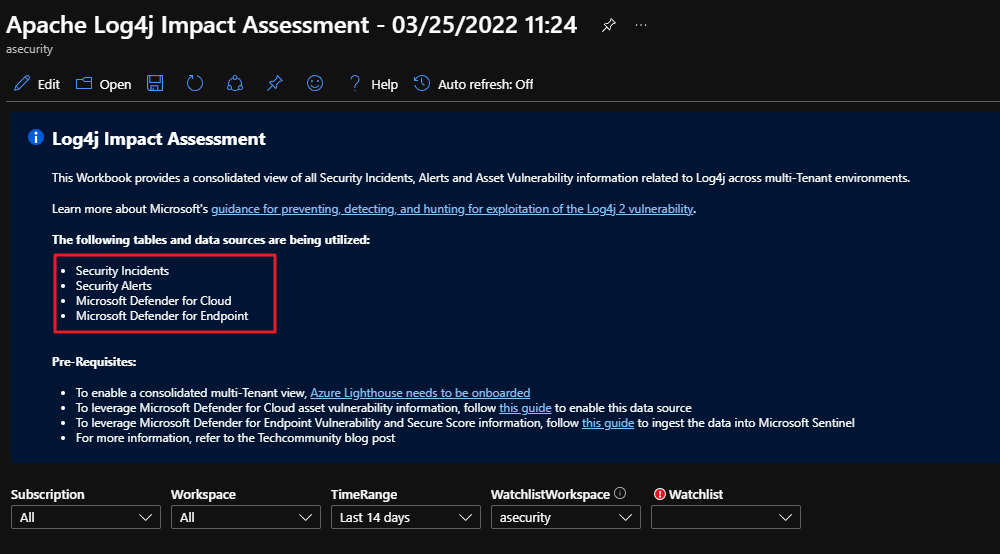

Apache Log4j Impact Assessment 먼저 살펴보면, 이는 위험을 탐지하기 위한 WorkBook으로써, 아래 4가지 Data Sources를 사용하는 것을 알 수 있다. 그리고 실제 탐지는 Microsoft Defender for Cloud/Endpoint로 진행하기 때문에, 본 Workbook을 사용하기 위해서는 함께 구성을 해주어야 한다.

- Security Incidents(Log4j 관련 인스던스 표시)

- Security Alerts(Log4j 관련 알람 표시)

- Microsoft Defender for Cloud

- Microsoft Defender for Endpoint

그럼 본격적인 사용을 위해 Data connnectors 메뉴에서 Microsoft Defender for Cloud를 활성화 해주자(Endpoint)라이센스가 있는 분은 Endpoint를 활성화도 해주면, Cloud + 실제 Device까지 조치가 가능하다.

다만 조금 아쉬운 부분이 IP 기준으로 탐지를 하고 있어, Log4j 공격 Log는 보지는 않는 것으로 확인 된다.

Log4공격 Actor IP기준으로 Device에 접근한 흔적이 있는지를 탐지 하는 방식으로 종합적인 대책은 아니지만,

IoC이 신뢰도가 높은 만큼, 실제 공격일 가능성이 높은 정탐률은 높아질 수 있다.

Guidance for preventing, detecting, and hunting for exploitation of the Log4j 2 vulnerability - Microsoft Security Blog

Microsoft is tracking threats taking advantage of the remote code execution (RCE) vulnerability in Apache Log4j 2. Get technical info and guidance for using Microsoft security solutions to protect against attacks.

www.microsoft.com